Computer Forensics: come estrarre in modo forense evidenze digitali da una macchina virtuale

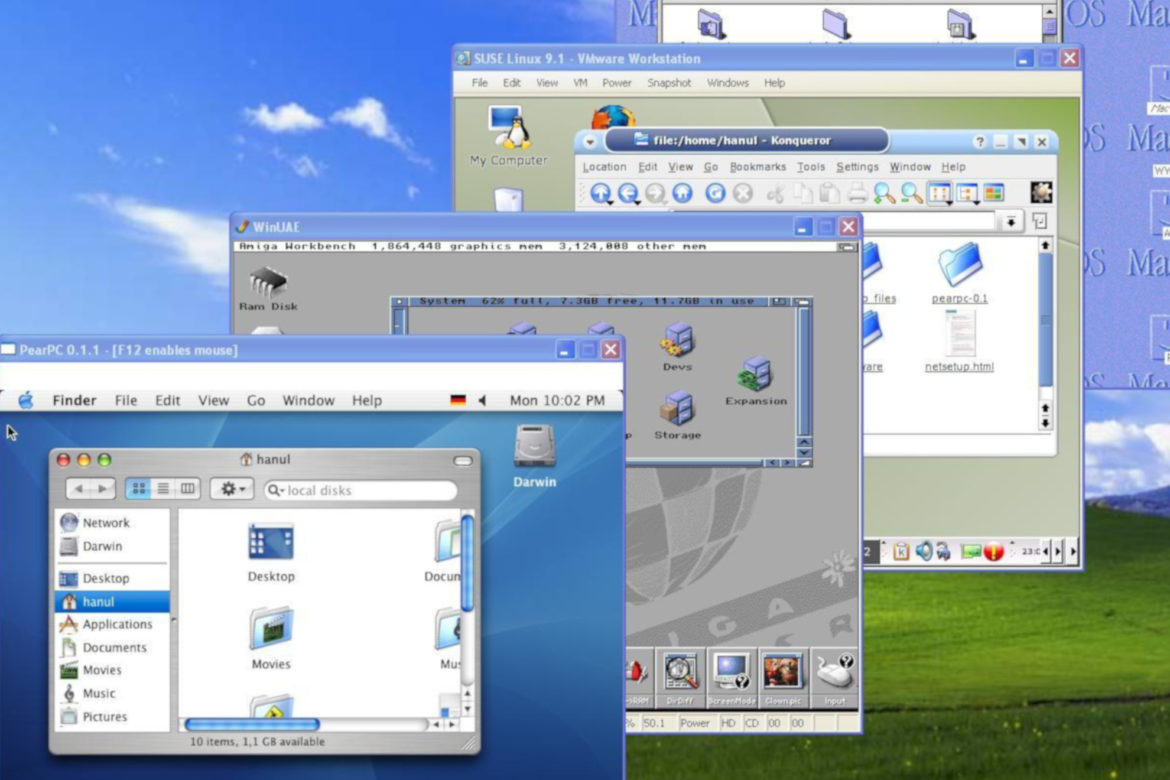

La tecnologia delle macchine virtuali (VM) negli ultimi anni è divenuta sempre più popolare. Ma cos’è una “Virtual Machine“?

Per spiegarlo prendiamo in prestito la definizione fornita da Wikipedia: “In informatica il termine macchina virtuale indica un software che, attraverso un processo di virtualizzazione, crea un ambiente virtuale che emula tipicamente il comportamento di una macchina fisica assegnando risorse hardware della macchina ospite (porzioni di disco rigido, RAM e altro) […].”

L’aspetto cruciale da tenere a mente è che tale emulazione funziona come un vero e proprio sistema informatico. Infatti tutti i dati della VM sono memorizzati su un disco rigido virtuale sotto forma di file.

Come spiegato in precedenza, tutti i dati di una macchina virtuale sono memorizzati sotto forma di files all’interno di un vero è proprio hard disk. Pertanto per estrarre le evidenze digitali, in realtà, sarà necessario agire su tali files. Quindi procediamo, prima di tutto, con una breve spiegazione delle funzioni che ogni diverso file ha.

| Estensione File | Descrizione |

|---|---|

| .ova .ovf | File utilizzato per creare una Virtual Machine. OVF è l’acronimo di “Open Virtualization Format” |

| .vdi | File immagine disco |

| .sav | Questi files rappresentano il contenuto della memoria quando si salva lo stato della Macchina Virtuale |

| .r0 | Librerie di default |

| .vbox | Impostazioni dei dischi virtuali |

| .vbox-extpack | Plugin |

| .vbox-prev | Backup delle Macchine Virtuali |

| .xml-prev | Backup delle impostazioni |

| .log | Files di log contenenti informazioni quali, accensione e spegnimento della Macchina Virtuale, quando è stata messa in stato di ibernazione e così via. |

* .vdi è il tipo di file più importante dal punto di vista probatorio. Rappresenta il disco rigido di una macchina virtuale e memorizza tutti i dati digitali di una determinata VM. Solitamente, quindi, è la fonte principale dei dati nell’analisi forense delle Virtual Machine.

Fondamentalmente è possibile procedere in due modi per l’estrazione forense di prove digitali da file di tipo VDI, una modalità offline e una online.

1. Estrazione forense offline

Per la consultazione offline è possibile utilizzare un software prodotto da ACCESSDATA, FTK Imager, con il quale si può montare il file come se fosse un disco fisico o come un volume logico, ovviamente se Windows supporta i file system delle varie partizioni presenti. Dopo di ciò, si può utilizzare il tool forense solitamente utilizzato per ispezionarlo o acquisirlo.

L’estrazione forense offline consiste nell’analizzare direttamente i file VDI, identificare le informazioni sulle partizioni in uso e quindi estrarre dati utente preziosi dal disco rigido virtuale. Tutto questo può richiedere competenze e strumenti professionali per analizzare e identificare la struttura del file system all’interno dei file VDI ed infine estrarre dati validi da esso.

2. Estrazione forense online

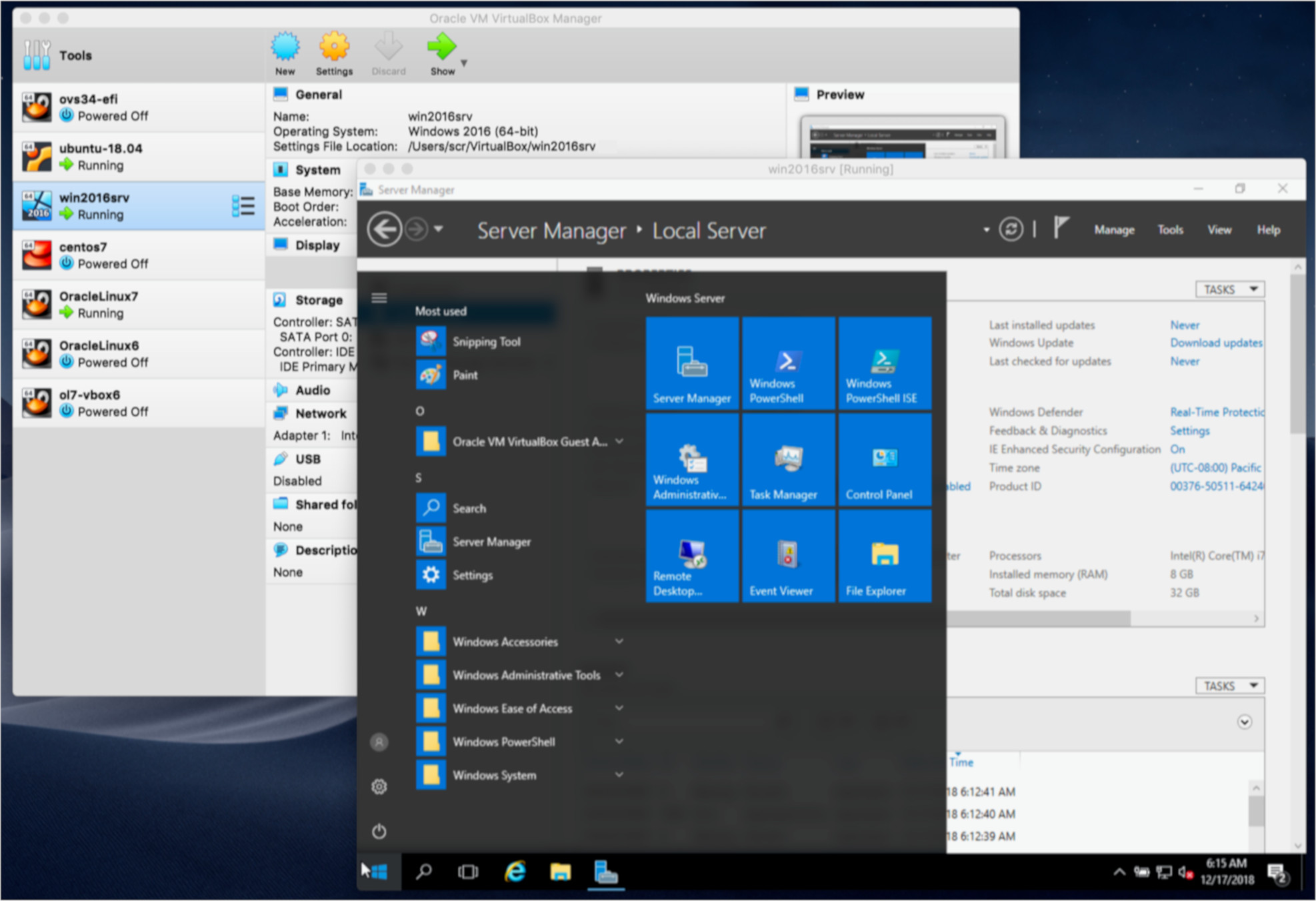

L’estrazione forense online consiste nel riprodurre l’ambiente virtuale in esecuzione, utilizzando direttamente VirtualBox per avviare il sistema operativo memorizzato nel file del disco rigido virtuale.

In tal modo è possibile accedere direttamente ai files, controllare i registri di sistema, la cronologia delle eventuali chat e qualsiasi altro dato utile ai fini dell’indagine che sia memorizzato nella macchina virtuale. Simulando una VM, è anche possibile acquisire alcune informazioni altamente volatili come dati di processo, dati di rete, indirizzo MAC ecc.